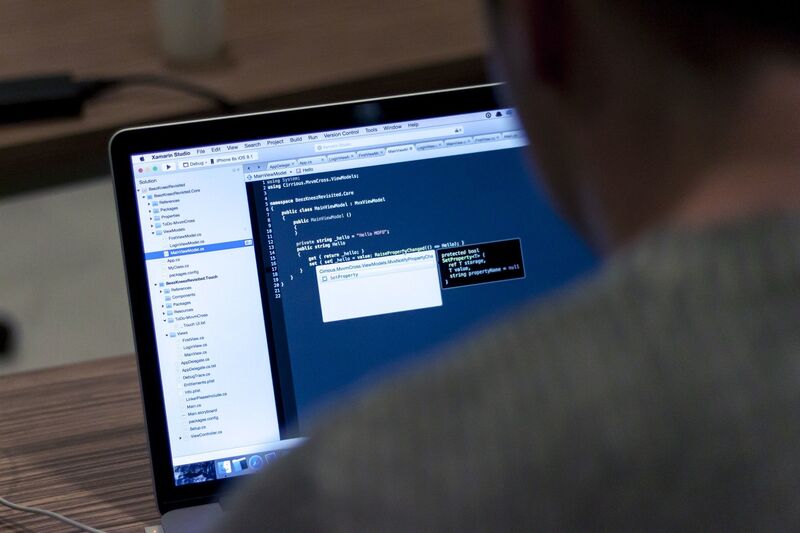

Audits et tests d'intrusion (pentest)

Le test d'intrusion, ou pentest en anglais, est un audit ayant pour but de vérifier la sécurité d'une ressource (plage d'adresses IP, site ou application web, mobile, réseau interne...) du point de vue d'un attaquant. Il s'agit du meilleur moyen de vérifier concrètement l'efficacité des mesures de protection mises en place.

Plus concrètement, nous évaluons la sécurité du périmètre défini avec vous suivant une méthodologie spécifique aux périmètres testés, qui s'appuie notamment sur le PTES (Penetration Testing Execution Standard), ainsi que sur des ressources fondamentales telles que l'OWASP.

Un rapport d'audit clair et détaillé est rédigé à la suite de la prestation, mentionnant les points positifs et les préconisations nécessaires pour pallier aux éventuelles vulnérabilités. La restitution de ce rapport pentest correspond à une présentation téléphonique ou dans vos locaux et se décompose ainsi :

- Restitution managériale : donne une vision métier des vulnérabilités identifiées, présente les risques et axes généraux d’amélioration de la sécurité

- Restitution technique : détaille les vulnérabilités, permet un échange technique pointu autour du plan d'action envisagé

Nous vous invitons à consulter la liste de nos prestations d'audit afin d'avoir des informations plus détaillées sur les tests d'intrusion que nous proposons.

Notre méthodologie

Préalablement aux tentatives d'intrusion, nous définissions avec vous le périmètre à étudier. Il peut s'agir de votre site institutionnel, d'applications web spécifiques, d'un ensemble de périphériques, d'une plage d'adresses réseau, de bâtiments physiques...

Nous définissons également le niveau d'informations dont nos pentesteurs bénéficient au commencement des tests :

- boite noire (aucune information),

- boite grise (accès à des comptes d'utilisateurs),

- ou boite blanche (accès aux comptes d'administrateurs, voire plus).

Le jour J, nous organisons une réunion de lancement avec vos interlocuteurs techniques, puis après une ultime confirmation, nous débutons les tests techniques.

En boite noire, nos tests d'intrusion débutent typiquement par une phase de reconnaissance passive où nous nous renseignons sur la cible, sans toutefois établir de connexion avec celle-ci. Suit ensuite une phase de prise d'empreintes qui débute par l'énumération des services et des applications exposées.

Pour chaque service découvert, nous cherchons alors s'il existe des vulnérabilités connues, des défauts de configuration, des failles et nous identifions également les points d'entrée utilisateur que nous pourrions exploiter pour compromettre le périmètre.

En boite grise, où nous avons généralement un ou plusieurs comptes à notre disposition, nous vérifions également que les données et fonctionnalités soient correctement cloisonnées (contrôle d'accès), et qu'un déplacement latéral ou qu'une élévation de privilèges ne soient pas possibles.

En boite blanche, nous vérifions également le contrôle d'accès du compte d'administration, mais aussi que les permissions accordées à celui-ci ne soient pas suffisamment larges pour s'échapper de l'application et prendre le contrôle du serveur sous-jacent.

Si nous avons le code source à disposition, nous effectuons une rapide étude du code source orientée sécurité, afin de chercher davantage de vulnérabilités.

Nous vous récapitulons ensuite les principaux constats de l'audit durant un point de synthèse, avant de terminer par la rédaction des livrables.

Les atouts d'Algosecure : spécialiste des pentests à Lyon

Notre méthodologie de qualité vous permet de bénéficier :

- De rapports pentest intelligibles rédigés manuellement

- Du regard complémentaire de deux experts en sécurité

- D'une analyse manuelle indispensable pour compléter l'approche automatique

- De recommandations, remédiations et actions correctives claires et précises

- D'une restitution dans vos locaux permettant l'échange avec vos équipes

Nous sommes qualifiés PASSI !

Depuis novembre 2020, nous sommes Prestataire d'Audit de la Sécurité des Systèmes d'Information (PASSI). Cette qualification délivrée par l'ANSSI atteste de nos compétences en tant qu'auditeurs, mais aussi du soin que nous apportons à la confidentialité des données sensibles auxquelles nous pouvons être amenés à avoir accès durant nos prestations chez des clients. En outre, cette qualification atteste de notre respect de la norme d'audits ISO 19011. Nous avons obtenu cette qualification sur les portées Test d'intrusion, Audit de configuration, Audit d'architecture et Audit organisationnel et physique.

Foire Aux Questions à propos des pentests

Le test d'intrusion vise à repérer des vulnérabilités qui pourraient offrir à un attaquant la possibilité d'accéder à des données sensibles ou de prendre le contrôle d'un serveur interne. En identifiant ces failles, il est possible de les corriger avant qu'un utilisateur malveillant ne les exploite, évitant ainsi tout risque pour l'activité de l'entreprise.

Le scan de vulnérabilité est un outil qui permet de mettre en évidence différentes failles de sécurité. Les résultats étant surfaciques, il est nécessaire de compléter le scan de vulnérabilité par un pentest web pour évaluer les vulnérabilités (l’association de ces vulnérabilités, les chemins d’attaques possibles… ) et vérifier leur exploitabilité.

Pour en savoir plus, voir l’article sur les différences entre un scanner de vulnérabilités et un pentest.

La durée d'un pentest web dépend de plusieurs facteurs : notamment le périmètre de l'application, principalement déterminé par sa taille et le nombre d'IP ou d'URL fournies. Les tests s’étendent en moyenne de 6 à 14 jours.

Pour garantir une estimation pertinente du périmètre à auditer, nos pentesteurs interviennent lors des processus d'avant-vente et/ou sont consultés par notre équipe commerciale.

Nous déployons deux pentesteurs pour plusieurs raisons. Dans le cadre du test d'intrusion, l'aspect "analyse humaine" revêt une importance capitale. Ces experts analysent les vulnérabilités, les enchaînements de ces vulnérabilités, et mettent en œuvre des scénarios similaires à une attaque malveillante.

En optant pour une équipe de deux pentesteurs, nous garantissons à nos clients un niveau élevé d'expertise et un service de qualité. Nous favorisons la mutualisation des compétences de nos experts, favorisant l'échange d'informations, la vérification des failles détectées, ainsi que le partage et la mise en commun de leurs connaissances.

Autres pages qui pourraient vous intéresser :

Audit d'application web

Nous auditons vos applications web internes ou externes.

Audit interne (LAN)

Nous auditons votre réseau interne afin de vous présenter ce qu'un attaquant qui y accède serait en mesure de compromettre.

Audit Red Team

Nous éprouvons la sécurité de vos locaux et de votre personnel sur la base de scénarios conçus en concertation avec vous.

Spécialistes en sécurité informatique et pentests à Lyon, Paris, Saint-Étienne et partout en France

Vous avez activé l'option "Do Not Track" dans votre navigateur, nous respectons ce choix et ne suivons pas votre visite.