Qu’est-ce qu’un test d’intrusion interne ?

La sécurité de votre réseau informatique peut être compromise par des attaquants venant de l’extérieur, mais aussi de l’intérieur. Nos tests d'intrusion internes permettent d'évaluer l'impact d'un attaquant sur les éléments du système d'information accessibles à partir du réseau de l'entreprise. À la différence d'un audit Red Team, seule la sécurité des ressources informatiques est évaluée, et non la sécurité des locaux physiques ou de la vigilance du personnel.

On distingue deux types d'audits internes :

L'audit interne en boite noire permet d'évaluer les menaces liées à un attaquant se connectant à une prise réseau, sans compte utilisateur. Nous l'appelons parfois "audit du plombier".

L'audit interne en boite grise permet d'évaluer les menaces liées à un attaquant possédant un compte d'utilisateur disposant de privilèges standards. Nous l'appelons parfois "audit du stagiaire".

Le prérequis commun à ces deux types de tests est donc de pouvoir se connecter à une prise Ethernet brassée sur votre réseau interne, et de ne pas être bloqué par un dispositif de contrôle d'accès réseau (NAC), tel que la norme 802.1X. Nous pouvons également effectuer cet audit LAN depuis un poste utilisateur.

Processus de test d'intrusion du réseau interne (LAN)

Le processus de nos audits et pentests est basé sur le PTES (Penetration Testing Execution Standard), et a pour objectif la réalisation d’un audit dans l’optimisation du temps imparti. Par ailleurs, nous respectons le périmètre que vous nous imposez, que cela soit en termes de cibles, de plage temporelle, ou de type d’attaques.

Nous débutons par une phase de reconnaissance et d'énumération, durant laquelle nous découvrons les services et machines exposées sur la plage réseau sur laquelle nous sommes connectés, puis nous répétons cette démarche aux autres réseaux de votre entreprise. Nous utilisons pour cela notamment l'outil bien connu nmap, mais également d'autres outils et scripts de notre conception permettant d'accélérer cette étape.

Une fois en possession d'une cartographie synthétique des principaux réseaux de votre infrastructure, nous exploitons les défauts nous permettant d'élever nos privilèges et récupérer des données sensibles ou confidentielles. Notez que dans l'éventualité où vous posséderiez un très large réseau interne, vous pouvez nous indiquer les réseaux principaux sur lesquels vous souhaitiez que nous concentrions notre attention.

À la fin de l'audit, nous prenons un moment pour échanger avec vous sur les principaux résultats. L'idée est de vous donner une vision synthétique des principaux risques qui pèsent sur votre réseau interne : quels sont les principaux impacts des vulnérabilités découvertes sur la sécurité de vos données, le niveau requis pour l'attaquant et la complexité des attaques à mener. Nous poursuivons alors par la rédaction du rapport.

Une fois que le rapport vous est parvenu, nous planifions ensemble une restitution des résultats. L'objectif de cette étape est de présenter à la fois une vision managériale des résultats de l'audit, mais également une vision technique détaillée. C'est pourquoi nous vous encourageons à convier vos équipes techniques à cet échange, afin qu'ils soient informés des défauts de sécurité et des actions correctives que nous préconisons pour les corriger.

Bien entendu, les auditeurs restent à votre disposition même après la restitution, par email ou par téléphone, afin de répondre à vos questions ou vous conseiller sur la mise en place des actions correctives. Nous visons à établir une relation de confiance ainsi qu'un accompagnement sur le long-terme.

Principaux défauts testés lors de l’audit LAN

Les défauts cités ci-dessous sont donnés à titre indicatif, et les connaissances de nos auditeurs évoluent en permanence pour suivre les nouvelles attaques.

Les partages de fichiers sont couramment utilisés en entreprise afin que les utilisateurs puissent partager des documents entre eux. Toutefois, il arrive fréquemment que ceux-ci soient mal configurés, et exposés de manière trop large. Pour cela, nous vérifions entre autres :

- que votre réseau comporte le minimum de partages de fichiers accessibles sans compte utilisateur,

- que le protocole SMBv1, extrêmement vulnérable, ne soit plus utilisé ni activé,

- qu'aucune donnée sensible ou confidentielle ne soit stockée sur des partages de fichiers accessibles sans compte utilisateur,

- que les droits d'accès aux partages de fichiers soient accordés de manière cohérente, et de préférence par groupe plutôt que par utilisateur.

Notre rapport contient, lorsque cela est pertinent, la liste des partages de fichiers découverts, et les droits d'accès sur ceux-ci.

Des mécanismes Windows permettent à un utilisateur de s'authentifier sur un serveur ou un service en envoyant une séquence d'authentification, plutôt que le simple couple nom d'utilisateur/mot de passe. Néanmoins, dû à de mauvaises configurations, un attaquant peut-être en mesure d'écouter le trafic réseau et de récupérer ces séquences d'authentification dans le but :

- de les casser afin de récupérer le mot de passe de l'utilisateur en clair, en particulier lorsque la politique de mots de passe est faible ou inexistante,

- de les relayer vers d'autres services, sans avoir à les "casser", afin de gagner l'accès à ces services de manière illégitime.

Pour cela, nous vérifions entre autres :

- que le protocole de séquence d'authentification le plus récent, NetNTLMv2, soit sélectionné,

- que les mots de passe des utilisateurs ne soient pas stockés en clair dans la mémoire des machines, notamment via WDigest,

- que les protocoles de résolution de noms de Microsoft, LLMNR et NetBIOS, soient désactivés au profit de DNS,

- que les hôtes du réseau vérifient bien les signatures des paquets SMB,

- que le protocole IPv6, s'il est activé sur les hôtes, soit correctement géré,

- qu'une politique de mots de passe forte soit active afin de complexifier le cassage des séquences d'authentification.

Les serveurs Exchange, de par leur importance et leur fonctionnalités, sont généralement installés par défaut avec uen configuration qui leur octroie des droits conséquents sur les objets de l'Active Directory. Au moyen d'autres vulnérabilités, un attaquant peut instrumenter les serveurs Exchange et leurs privilèges élevés afin d'exécuter des actions sensibles, ou s'octroyer des privilèges. Pour cela, nous vérifions entre autres :

- que les serveurs Exchange soient à jour et bénéficient des derniers correctifs de sécurité,

- que les privilèges accordés aux serveurs Exchange soient réduits au minimum nécessaire pour fonctionner,

- que les flux réseau soient correctement gérés afin qu'un serveur Exchange ne puisse pas s'authentifier auprès d'un poste utilisateur,

- que les protocoles obsolètes de Windows tel que MS-RPRN soient désactivés.

L'administration de réseaux Windows et d'annuaire Active Directory est complexe, notamment en raison de la forte évolution de ces technologies, ainsi que de la nécessité pour Microsoft de maintenir une rétro-compatibilité de ces solutions pour les entreprises. Pourtant, de nouveaux protocoles, solutions et architectures ont vu le jour pour corriger les nombreuses et critiques vulnérabilités découvertes dans ces systèmes. Malheureusement, bien souvent elles ne sont pas implémentées, faute de connaissances, de temps ou de moyens. Pour cela, nous vérifions entre autres :

- les chemins d'attaque qui permettraient à un utilisateur standard d'élever ses privilèges vers l'administration du domaine

- l'application des correctifs permettant de se protéger des failles récentes type BlueKeep, EternalBlue, PrivExchange, MIC-Remove, Kerberoasting...

- l'implémentation de bonnes pratiques telles que LAPS (Local Admin Password Solution) ou encore l'administration n-tiers

Les intégrateurs de solution intègrent rarement la composante sécurité, et les produits installés ne bénéficient généralement ni d'une politique de mises à jour, ni d'une politique de mots de passe. Pour cela, nous vérifions entre autres :

- que l'accès aux interfaces d'administration des différents services ne soit pas possible depuis un réseau utilisateur classique,

- que l'accès aux interfaces d'administration soient sécurisées à l'aide d'un mot de passe fort, et que les mots de passe par défaut aient été changés,

- que solutions et services soient à jour et ne présentent pas de vulnérabilités connues et exploitables aisément.

Ces défauts sont présents au sein d'une grande majorité des réseaux internes construits avec un annuaire Active Directory, et il s'agit également des défauts ayant l'impact le plus élevé sur la sécurité du système d'information. Durant un audit LAN, nous procédons également à des tests spécifiques à certains services : iSCSI, FTP, passerelles SMTP, serveurs SQL et Oracle, SNMP, SSH, RSH... dans les limites du temps imparti à l'audit.

Principaux outils utilisés

Nous utilisons durant nos audits des outils principalement open-source, bénéficiant d'un haut niveau de qualité et d'une forte réputation auprès de la communauté cybersécurité. Nous pouvons citer de manière non exhaustive :

- ACLight, ADRecon, BloodHound pour la cartographie des objets de l'Active Directory,

- CrackMapExec, Impacket, Mimikatz, Metasploit pour les actions offensives,

- Hashcat, JohnTheRipper pour le cassage d'empreintes de mots de passe,

- nmap, unicornscan pour les scans de ports et l'identification des services.

Nous utilisons également un outil développé en interne, Pollenisator, pour faciliter la gestion des scans durant un audit LAN et des traces entre les auditeurs.

Nous aimons mettre en avant la transparence des actions réalisées sur votre infrastructure. Pour cela, vous trouverez en annexe de nos rapports la liste des outils qui ont été utilisés au cours de l'audit, ainsi que d'éventuels scripts que nous aurions pu développer pour un besoin spécifique.

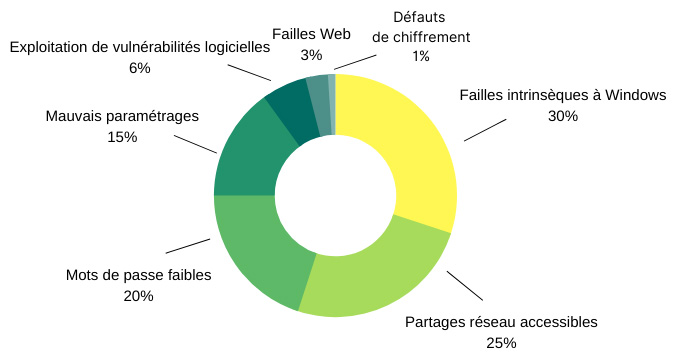

Vecteurs initiaux de compromission

Ci-dessous un graphique présentant les vecteurs de compromission les plus fréquents, d'après notre expérience en test d'intrusion de réseaux internes (LAN).

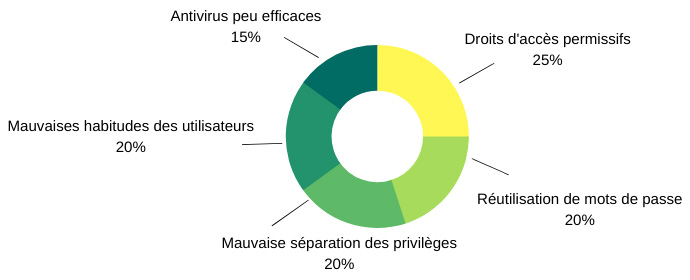

Élements facilitateurs de compromission

Ci-dessous un graphique présentant les éléments facilitateurs de compromission les plus fréquents, d'après notre expérience en test d'intrusion de réseaux internes (LAN).

Spécialistes en sécurité informatique et pentests à Lyon, Paris, Saint-Étienne et partout en France

Vous avez activé l'option "Do Not Track" dans votre navigateur, nous respectons ce choix et ne suivons pas votre visite.