INTRO

Que ce soit pour un simple accès à sa boite mail, ou encore se connecter à son poste de travail, les mots de passe sont au cœur du processus d'authentification. Elément central à maîtriser dans le cadre du durcissement de son environnement technique, il est nécessaire d'implémenter une politique de mot de passe robuste. Nous vous proposons dans cet article de faire un rappel des points essentiels d'une politique de mot de passe robuste.

LES CARACTERISTIQUES D'UNE POLITIQUE DE MOT DE PASSE ROBUSTE

La politique de mot de passe qui sera appliquée doit respecter certains critères afin d'être considérée comme robuste.

Qu'est-ce qu'un mot de passe robuste ?

Une bonne politique commence par le choix des mots de passe. Il doit répondre à certains critères pour être efficace. A noter que ces critères évoluent, et que ce qui est vrai lors de la publication de cet article ne sera peut-être plus correct d'ici quelques années.

Voici les principaux critères d'un mot de passe robuste :

- Longueur suffisante

Plus un mot de passe et long, plus un attaquant prendra de temps à le trouver dans le cas d'une attaque par brute force. Néanmoins, il est évident que plus un mot de passe est long, plus notre cerveau aura du mal à le retenir. Le gouvernement français recommande une taille minimale de 12 caractères. C'est donc dans cet équilibre que réside la difficulté de choix des mots de passe: le mot de passe doit être assez long, mais tout en restant d'une taille convenable pour être mémorisable. Nous verrons par la suite comment composer avec ces contraintes.

- Complexité suffisante

A la longueur précedemment citée, il faut ajouter la notion de complexité. La complexité du mot de passe peut être simplifiée par le type de caractères différents le composant. Tout comme pour sa longueur, plus un mot de passe possède de type de caractères différents (lettres, chiffres, caractères spéciaux) et plus il sera long à obtenir par brute force.

- Unicité

Utiliser un mot de passe assez long et complexe est une bonne pratique, mais à condition de ne pas le réutiliser de partout ! En effet, lors d'attaques par des acteurs malveillants, vos mots de passe peuvent être divulgués et donc utilisés à des fins malveillantes.

Dans ce cas, ce sont tous les services sur lesquels vos mots de passe sont identiques qui sont vulnérables à une réutilisation de votre mot de passe par un attaquant.

- Renouvellement régulier du mot de passe

En plus des caractéristiques mêmes des mots de passe, ces derniers doivent être renouvellés régulièrement notamment à l'aide de gestionnaire de mots de passe. Cette pratique permet de mitiger certaines attaques:

Par exemple un attaquant (A) parvient à la suite d'une attaque, à obtenir le hash du mot de passe d'un utilisateur (U) en base de données. A va tenter une attaque de brute force sur ce hash, dans le but d'obtenir le mot de passe associé. Si le mot de passe de A possede une complexité et une longueur suffisante, l'attaque de A prendra un certain temps. Ainsi, si pendant que A tente d'obtenir son mot de passe, U l'a changé, alors l'attaque de A restera caduque, car il sera au final en possession d'un mot de passe qui n'est plus utilisé.

Point 1 : aider l'utilisateur avec un gestionnaire de mots de passe

Demander aux utilisateurs de créer un mot de passe différent et robuste par service et de les retenir n'est pas concevable. On s'expose alors à l'utilisation de mots de passe faibles ou à la réutilisation des mots de passe. Nous recommandons donc l'utilisation d'un gestionnaire de mots de passe tel que Keepass, qui est certifié dans le passé par l'ANSSI.

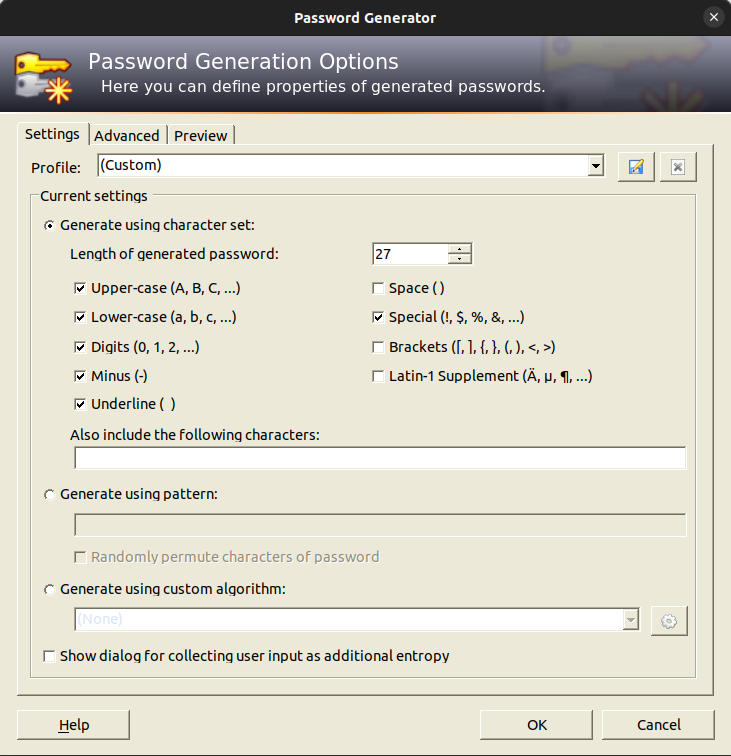

Le principe derrière l'utilisation d'un gestionnaire de mots de passe est de déléguer le travail de création et de mémorisation de mots de passe à l'outil. L'outil Keepass, par exemple, permet une génération de mots de passe correspondant aux critères souhaités en termes de longueur et de complexité.

Les différents mots de passe de l'utilisateur sont génerés par l'outil, et enregistrés dans sa base de données. Le renouvellement des mots de passe est aisé. Avec un gestionnaire de mots de passe, l'utilisateur a donc seulement le mot de passe de sa base de données à créer et à retenir, ce qui nous amène au point suivant.

Point 2 : bien définir ses mots de passe

Malgré l'utilisation d'un gestionnaire de mots de passe, il reste néanmoins à l'utilisateur la tâche de retenir à minima son mot de passe de session, ainsi que son gestionnaire de mots de passe.

Une suite de lettres, chiffres, et caractères spéciaux peuvent rapidement devenir indigestes à retenir. C'est ici qu'intervient la notion de phrase de passe. Cela consiste à créer une phrase, contenant mots, chiffres, et caractères spéciaux. La complexité d'un tel mot de passe est suffisante, tout en restant facilement mémorisable. Pour faciliter la création de phrases de passe, nous conseillons l'outil Password garden.

Utiliser des phrases de passe permet à l'utilisateur de pouvoir choisir et mémoriser facilement des mots de passe suffisement robustes.

Point 3 : Sensibiliser les utilisateurs

La sensibilisation des utilisateurs doit être une priorité. Aussi robuste que soit votre politique de mots de passe, cette dernière devient inutile si les utilisateurs ne prennent pas "soin" de leurs mots de passe (post-it sur le PC, envoi par mail, non respect des consignes, etc.)

La formation et sensibilisation des utilisateurs sont en effet essentielles ; elles font en effet partie intégrante de la politique de mots de passe, et en sont même les acteurs principaux.

Un outil accessible gratuitement et offrant une première approche à la cybersécurité, accessible à tous, est le MOOC proposé par l'ANSSI

Point 4 : Utiliser une authentification multifacteur (MFA)

L'authentification multifacteur, ou MFA, force l'utilisateur, en plus de son mot de passe, à utiliser un autre support pour prouver son identité (code envoyé par mail / SMS, clé de sécurité, etc.) La MFA doit être implémentée partout ou c'est possible: c'est une mesure de défense supplémentaire (qui ne remplace en rien l'utilisation de mots de passe robustes) permettant d'aider à bloquer un attaquant, même dans le cas ou un mot de passe serait compromis.

Conclusion

Cet article ne peut se terminer sans revenir sur le point principal : la sensibilisation des utilisateurs. Sans paraphraser, ces derniers sont le point central de cette politique, et ce sont vraisemblablement eux qui seront visés lors d'attaques. La sensibilisation permet d'éviter les erreurs, mais aussi les tentatives d'attaques directes (telles que le phishing). La politique de mots de passe se met en place pour, et avec les utilisateurs.

À propos : Le blog d'AlgoSecure est un espace sur lequel notre équipe toute entière peut s'exprimer. Notre personnel marketing et commercial vous donne des informations sur la vie et l'évolution de notre société spécialisée en sécurité sur Lyon. Nos consultants techniques, entre deux tests d'intrusion ou analyses de risque, vous donnent leur avis ainsi que des détails techniques sur l'exploitation d'une faille de sécurité informatique. Ils vous expliqueront également comment sécuriser votre système d'informations ou vos usages informatiques particuliers, avec autant de méthodologie et de pédagogie que possible. Vous souhaitez retrouver sur ce blog des informations spécifiques sur certains sujets techniques ? N'hésitez pas à nous en faire part via notre formulaire de contact, nous lirons vos idées avec attention. Laissez-vous guider par nos rédacteurs : Alexandre, Amine, Anas, Arnaud, Benjamin, Damien, Enzo, Eugénie, Fabien, Françoise, Gilles, Henri, Jean-Charles, Jean-Philippe, Jonathan, Joël, Joëlie, Julien, Jéromine, Lucas, Ludovic, Lyse, Nancy, Natacha, Nicolas, Pierre, PierreG, Quentin, Sébastien, Tristan, Yann, et bonne visite !