Voici son retour ;

Q1 : Bonjour Tristan ! Est-ce que tu peux nous donner le contexte de ces challenges ?

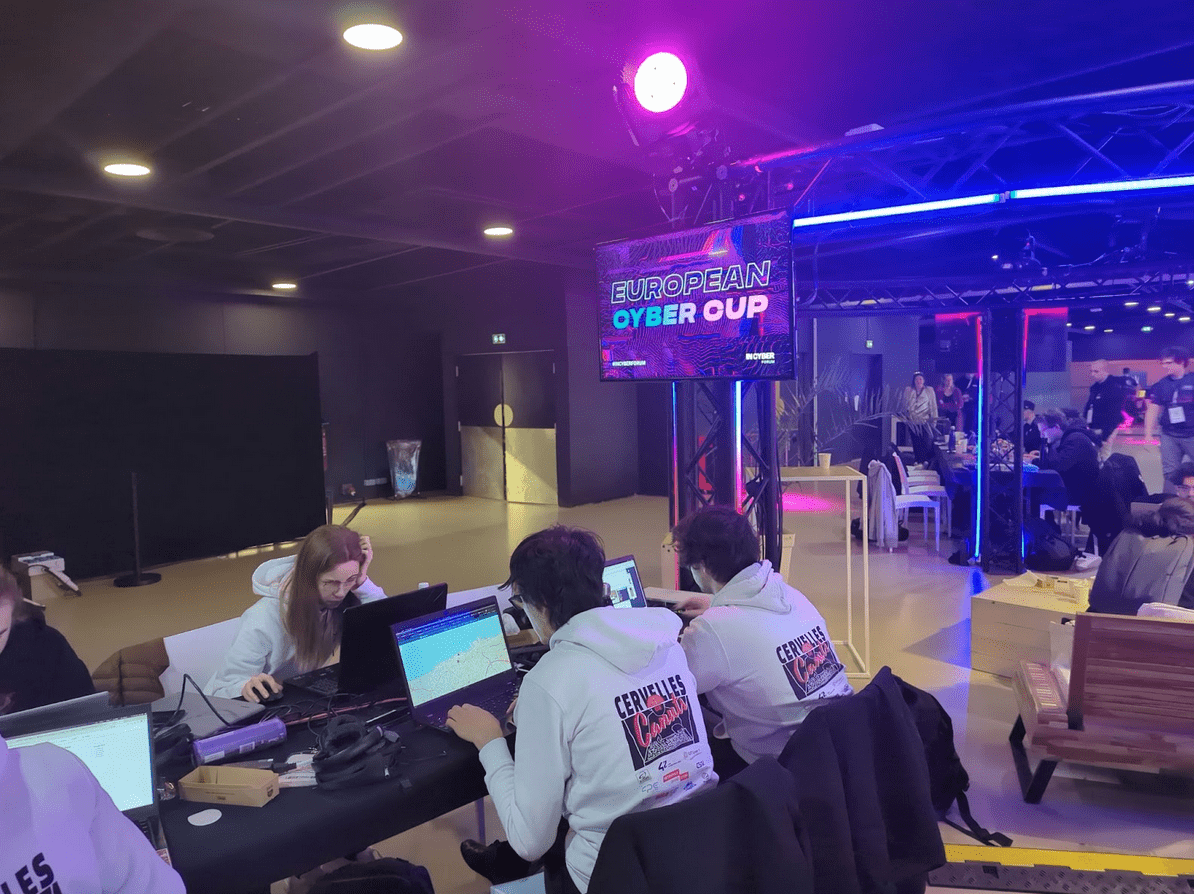

Bonjour ! Bien sûr. L’European Cyber Cup est une compétition dédiée au hacking éthique. Elle réunit chaque année des entreprises, des écoles ou des collectivités qui, pendant 2 jours s’affrontent sur des épreuves portant sur différents domaines de la cybersécurité. Le but étant de récolter un maximum de points pour faire gagner son équipe. Les points sont comptabilisés en fonction du nombre d'épreuves réussies. Pour confirmer la réussite d'une épreuve, nous devions répondre à des questions posées ou trouver un "flag" pour prouver la compromission d'une machine cible. Un flag est représenté par une chaîne de caractères sous la forme EC2{Un_flag}.

Q2 : Avec qui as-tu participé à cette compétition ?

J’ai participé avec l’équipe Cervelles de Canuts de la Métropole de Lyon qui est composée de 10 étudiants venant de différentes écoles lyonnaises, et de différentes filières. Cela a été un avantage pour notre équipe : grâce à cette diversité de compétences nous avons pu nous répartir le travail sur les différentes épreuves.

Q3: Pourquoi as-tu eu envie de participer à l’European Cyber Cup ?

L'European Cyber Cup est une compétition qui rassemble de nombreuses équipes composées de joueurs talentueux. Chaque équipe se prépare rigoureusement tout au long de l'année pour cet événement. C'est cette atmosphère compétitive qui m'a particulièrement attirée et m'a donné envie de participer à cette compétition.

Q4 : Quelles étaient les épreuves de cette année ?

Cette année nous avons eu le droit à différentes épreuves englobant de nombreux domaines de la cybersécurité : Forensique (investigation numérique), OSINT (recherche d'informations via des sources ouvertes et publiques), social engineering (manipulation de l'humain via les faiblesses psychologiques et sociales des individus), Web3, Hardware, Capture The Flag, Speedrun (une épreuve très courte, mêlant différents domaines de la cybersécurité. Cette épreuve est particulière car elle requiert que toute l'équipe travaille dessus avec une bonne coordination).

Parmi toutes ces épreuves je me suis particulièrement positionné sur la Forensique, le CTF, et un peu d'OSINT.

L'épreuve de forensique peut se définir comme une investigation numérique. On nous fournissait différents types de supports tels que des logs d'un serveur web, une image disque, un dump de la mémoire RAM, etc.

Notre rôle était de retracer les actions d'un attaquant. Par exemple, nous devions déterminer depuis quelle adresse IP les données ont été extraites, ou encore quel type de vulnérabilité l'attaquant a exploitée pour compromettre le système. Beaucoup de challenges étaient proposés je n'ai donc pas eu le temps de tous les parcourir.

Pour le CTF (Capture The Flag), nous avions une variété de challenges, certains impliquant principalement la compromission d'une application web en réussissant à exécuter des commandes à distance sur le serveur web, des challenges de reverse qui nécessitent de faire de l'ingénierie inverse afin de comprendre le fonctionnement d'un exécutable et de l'utiliser à notre avantage, et un challenge de stéganographie qui consistait à retrouver un message caché dans un support tel qu'une image, un audio, une vidéo, et bien d'autres.

J'ai participé brièvement à l'épreuve d'OSINT, qui consistait à mener des investigations à travers des sources ouvertes et publiques. Le challenge sur lequel j'ai travaillé impliquait de trouver le nom d'une ville à partir d'une courte vidéo. Bien que je n'ai pas pu participer à tous les challenges de cette épreuve, j'ai entendu beaucoup de retours positifs de la part de mes coéquipiers. Cette épreuve était réalisée par le Projet Fox, qui ne nous déçoit jamais !

Q5 : Peux-tu nous en dire plus sur le déroulement ?

La compétition se déroulait sur deux jours : la première journée nous avions les épreuves de forensique, OSINT, Capture The Flag (CTF), Hardware, Social engineering et speedrun. Certaines épreuves étaient en même temps temps, donc nous avons dû nous organiser afin que chacun se positionne sur son épreuve de prédilection pour optimiser notre efficacité. Quant au deuxième jour, il était consacré à de l'OSINT, du Web3 (qui a finalement été annulé) et enfin le CTF !

Q6 : Qu’as-tu pensé des épreuves ?

Globalement je les ai beaucoup appréciées. Pour ma part je me suis plus orienté sur les épreuves de CTF et Forensique, les domaines où je suis le plus à l'aise. La difficulté des épreuves était progressive et organisée en plusieurs étapes, permettant ainsi de ne pas bloquer directement sur un challenge trop complexe.

Q7 : Quel était votre classement ?

Pour notre deuxième participation à l'EC2, nous avons terminé 9ème sur 20 équipes. Pour comparaison, l’année dernière, nous étions 17ème sur les 25 équipes participantes. Cette année nous étions mieux préparés et organisés pour la compétition. Nous avons beaucoup appris de notre première participation et nous avons su nous adapter.

Q8 : Que retiens-tu de ces 2 journées ?

Eh bien, ayant eu ma première participation l'année dernière j'ai pu voir ma progression cette année sur les différentes épreuves. L’EC2 m’a permis de m'améliorer personnellement grâce aux entraînements mis en place par la Métropole de Lyon avec la collaboration de Root-me pro, dont AlgoSecure est un sponsor. De plus mon arrivée en tant que pentester chez AlgoSecure m'a permis de prendre de l'expérience et de monter très rapidement en compétences !

Q9 : Est-ce que tu peux nous dire quel est le prochain CTF auquel tu vas participer ?

Le prochain aura lieu du 22 au 26 avril 2024 ! Il s’agit de l’Insomni’hack en Suisse! Il s'agit de ma première participation à ce CTF, d'autant plus que j'y participe avec la team AlgoSecure !

Merci beaucoup pour cette interview Tristan, et on te souhaite bonne chance pour tes prochains challenges !

À propos : Le blog d'AlgoSecure est un espace sur lequel notre équipe toute entière peut s'exprimer. Notre personnel marketing et commercial vous donne des informations sur la vie et l'évolution de notre société spécialisée en sécurité sur Lyon. Nos consultants techniques, entre deux tests d'intrusion ou analyses de risque, vous donnent leur avis ainsi que des détails techniques sur l'exploitation d'une faille de sécurité informatique. Ils vous expliqueront également comment sécuriser votre système d'informations ou vos usages informatiques particuliers, avec autant de méthodologie et de pédagogie que possible. Vous souhaitez retrouver sur ce blog des informations spécifiques sur certains sujets techniques ? N'hésitez pas à nous en faire part via notre formulaire de contact, nous lirons vos idées avec attention. Laissez-vous guider par nos rédacteurs : Alexandre, Amine, Anas, Arnaud, Benjamin, Damien, Enzo, Eugénie, Fabien, Françoise, Gilles, Henri, Jean-Charles, Jean-Philippe, Jonathan, Joël, Joëlie, Julien, Jéromine, Lucas, Ludovic, Lyse, Nancy, Natacha, Nicolas, Pierre, PierreG, Quentin, Sébastien, Tristan, Yann, et bonne visite !