À une époque où la transformation numérique a touché presque tous les aspects de notre vie, la sécurité des applications web est devenue plus cruciale que jamais. Les cyberattaques visant ces applications sont de plus en plus fréquentes et sophistiquées. Dans ce contexte, l'Open Worldwide Application Security Project (OWASP) s'est imposé comme un guide, proposant des outils, des normes et des bonnes pratiques pour aider les organisations à protéger leurs actifs numériques. Cet article présente l'histoire de l'OWASP, sa mission, ses principaux projets et son rôle essentiel dans l'écosystème mondial de la cybersécurité.

La genèse de l'OWASP

L'OWASP a été fondé le 9 septembre 2001 par Mark Curphey. Le projet a débuté comme une initiative modeste visant à partager les connaissances et les ressources entre les professionnels de la sécurité des applications web. Cependant, il a rapidement pris de l'ampleur et s'est transformé en une communauté internationale engagée dans l'amélioration de la sécurité des logiciels dans le monde entier. Jeff Williams, qui a été président bénévole de l'OWASP de fin 2003 à septembre 2011, a joué un rôle essentiel dans la direction de l'organisation au cours de ses années de formation. En 2004, la Fondation OWASP a été créée en tant qu'organisation à but non lucratif 501(c)(3) aux États-Unis, renforçant ainsi sa mission et assurant sa pérennité.

Au fil des ans, l'OWASP a étendu sa portée au-delà des États-Unis, avec l'OWASP Europe VZW, une entité à but non lucratif enregistrée en Belgique, qui a rejoint la communauté mondiale de l'OWASP en 2011. En février 2023, l'organisation a changé de nom, passant de l'Open Web Application Security Project à l'Open Worldwide Application Security Project, reflétant ainsi l'élargissement de son champ d'action et de son impact mondial.

La mission principale de l'OWASP

L'OWASP a pour mission essentielle de permettre aux organisations de développer, d'acheter et de maintenir des applications et des API dignes de confiance. Les principes fondamentaux de l'organisation consistent à rendre tous les documents disponibles gratuitement et facilement accessibles à toute personne intéressée par l'amélioration de la sécurité des applications web. Cet engagement en faveur de l'ouverture et de l'accessibilité a fait de l'OWASP une ressource incontournable pour les professionnels de la sécurité, les développeurs et les organisations de toutes tailles.

Les ressources de l'OWASP couvrent un large éventail de sujets, depuis les outils et les normes de sécurité des applications jusqu'à la recherche de pointe et aux contrôles de sécurité. Que vous soyez un expert en sécurité chevronné ou un développeur débutant, l'OWASP offre une mine de connaissances pour vous aider à naviguer dans le monde complexe de la cybersécurité.

Projets clés de l'OWASP

L'OWASP est peut-être plus connu pour son projet phare, l'OWASP Top 10, mais l'organisation propose une myriade d'autres ressources qui traitent de divers aspects de la sécurité des applications.

1. Le Top 10 de l'OWASP

Le Top 10 de l'OWASP est un rapport régulièrement mis à jour qui décrit les risques de sécurité les plus critiques pour les applications web. Publié pour la première fois en 2003, ce document est devenu un standard de l'industrie, largement référencé par les organisations, les développeurs et les professionnels de la sécurité. Le Top 10 n'est pas seulement une liste de vulnérabilités ; c'est un document de sensibilisation conçu pour éduquer et informer les parties prenantes sur les menaces de sécurité les plus pressantes.

La dernière version, OWASP Top 10, comprend des vulnérabilités telles que l'injection, l'authentification brisée et l'exposition de données sensibles. Chacun de ces risques est accompagné d'une description détaillée, d'un impact potentiel et de stratégies d'atténuation recommandées, ce qui fait du Top 10 de l'OWASP une ressource inestimable pour toute personne impliquée dans la sécurité des applications web.

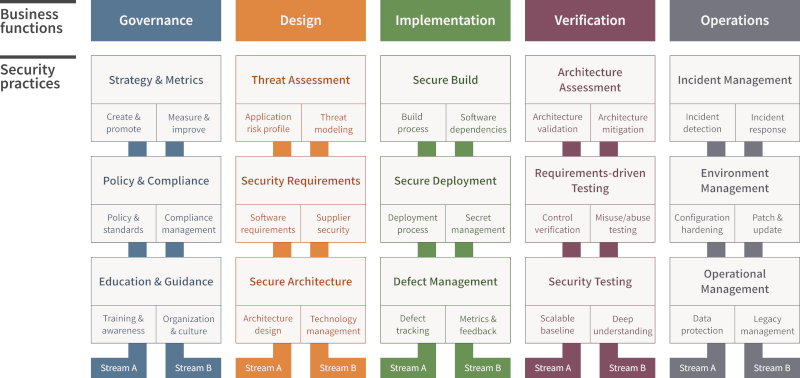

2. Modèle de maturité de l'assurance logicielle de l'OWASP (SAMM)

Le modèle de maturité de l'assurance logicielle de l'OWASP (SAMM) est un autre projet important qui aide les organisations à évaluer et à améliorer leur position en matière de sécurité des logiciels. Le SAMM fournit un cadre d'auto-évaluation flexible qui prend en charge l'ensemble du cycle de développement des logiciels. Il est conçu pour être indépendant de la technologie et axé sur les risques, reconnaissant qu'il n'existe pas d'approche unique de la sécurité des logiciels. En s'appuyant sur SAMM, les organisations peuvent évaluer systématiquement leurs pratiques de sécurité et identifier les domaines à améliorer.

3. Guide de test de l'OWASP

Le guide de test de l'OWASP est une ressource complète pour les testeurs de pénétration et les professionnels de la sécurité. Il offre un cadre de "meilleures pratiques" que les organisations peuvent mettre en œuvre pour effectuer des tests de sécurité approfondis. Le guide est divisé en deux sections principales : une vue d'ensemble de haut niveau des méthodologies de test de pénétration et un guide de bas niveau qui approfondit les techniques spécifiques pour tester les vulnérabilités des applications web courantes.

La version 4 du guide de test de l'OWASP, publiée en septembre 2014, a reçu des contributions de plus de 60 personnes, reflétant l'esprit de collaboration de l'OWASP. Le guide reste une ressource fondamentale pour ceux qui cherchent à mener des évaluations de sécurité rigoureuses.

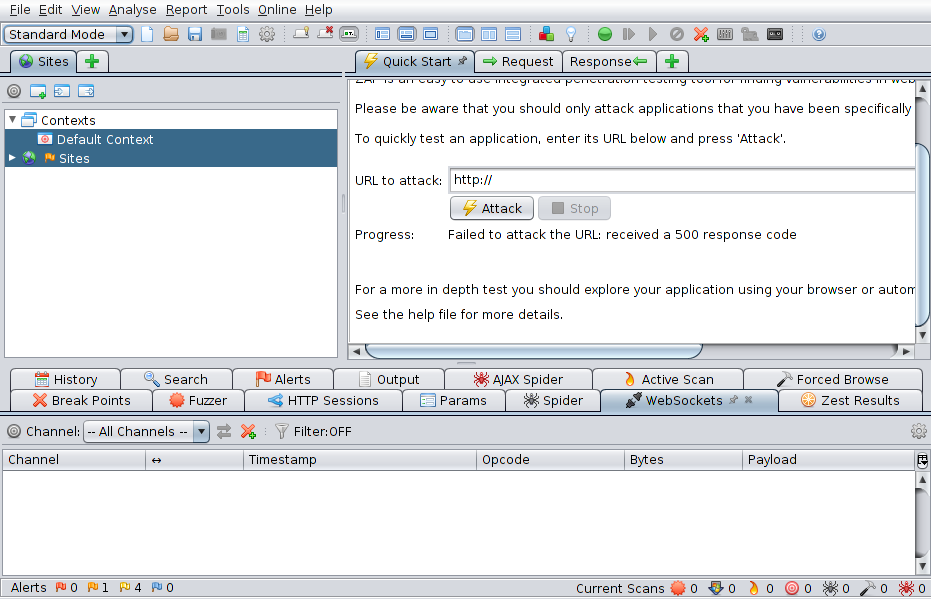

4. OWASP ZAP (Zed Attack Proxy)

OWASP ZAP est un outil de test de pénétration intégré et facile à utiliser, conçu pour aider à trouver des vulnérabilités dans les applications web. ZAP se distingue par son accessibilité : il est conçu pour être utilisé par des personnes ayant différents niveaux d'expertise en matière de sécurité, y compris des développeurs et des testeurs qui n'ont pas l'habitude des tests de pénétration. L'interface conviviale de ZAP et son ensemble de fonctionnalités robustes en font un excellent point de départ pour ceux qui cherchent à améliorer leurs capacités de test de la sécurité des applications web.

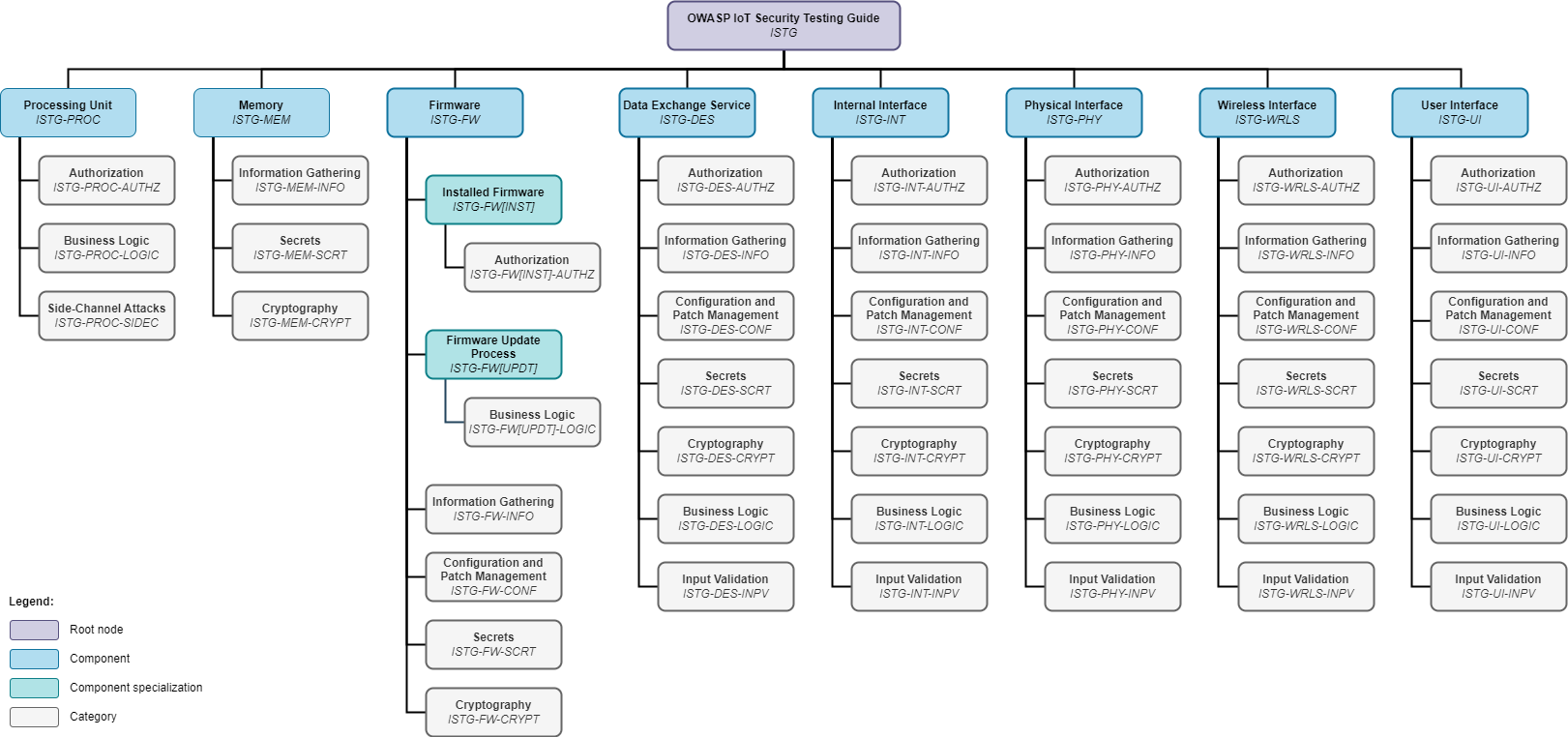

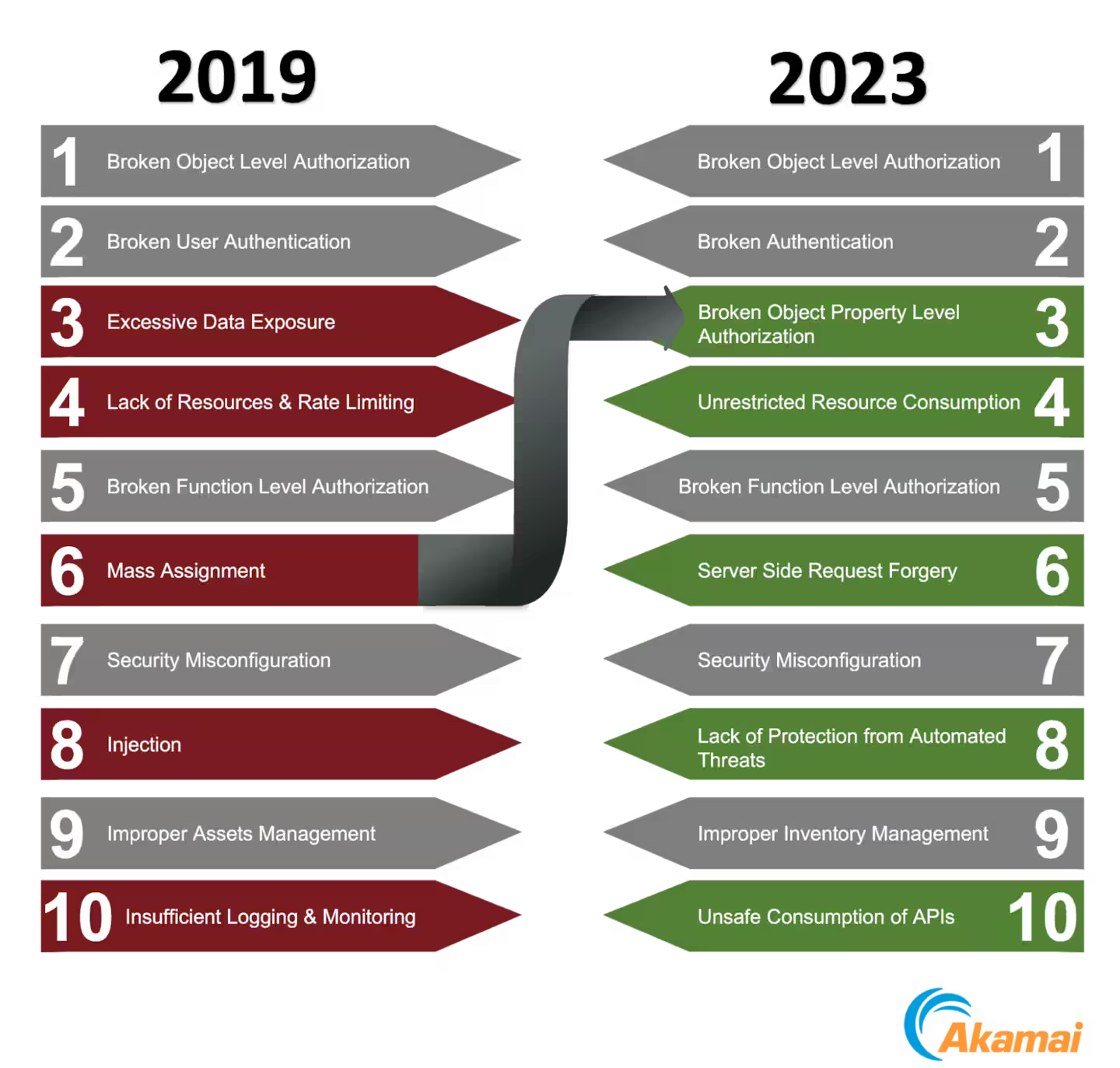

5. Projet de sécurité des API de l'OWASP

Avec la prolifération des API dans le développement des logiciels modernes, la sécurisation de ces interfaces est devenue une préoccupation essentielle. Le projet de sécurité des API de l'OWASP se concentre sur l'identification et l'atténuation des risques de sécurité spécifiques aux API. Le projet comprend le Top 10 de la sécurité des API de l'OWASP, qui met en évidence les vulnérabilités les plus courantes trouvées dans les API et offre des conseils sur la façon de les traiter. Alors que les API continuent de jouer un rôle crucial dans l'économie numérique, l'API Security Project fournit des ressources essentielles aux organisations qui cherchent à protéger leurs applications basées sur les API.

6. OWASP WebGoat

WebGoat est une application web délibérément non sécurisée développée par l'OWASP en tant qu'outil pédagogique. Elle est conçue pour aider les développeurs à se familiariser avec les failles de sécurité en leur offrant une expérience pratique de l'exploitation de ces failles. Chaque leçon de WebGoat comprend une explication détaillée de la vulnérabilité exploitée, ainsi que des conseils sur la manière de la corriger. WebGoat sert de plateforme éducative, permettant aux développeurs de comprendre la sécurité du point de vue de l'attaquant et du défenseur.

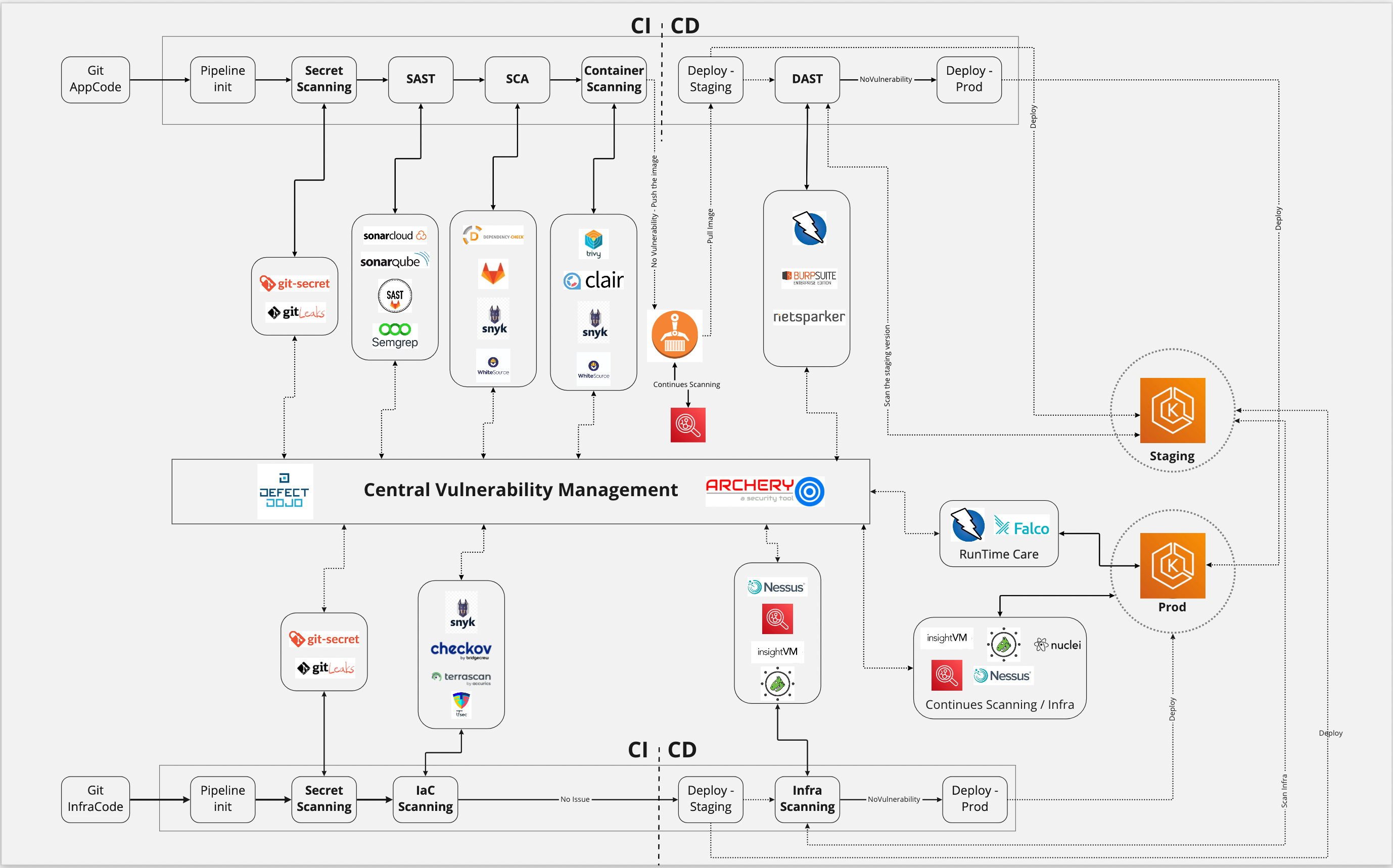

7. OWASP AppSec Pipeline

Le projet OWASP AppSec Pipeline fournit des informations et des ressources aux organisations qui cherchent à intégrer la sécurité dans leurs processus DevOps. En appliquant les principes des méthodologies DevOps et Lean à la sécurité des applications, le projet vise à augmenter la vitesse et l'automatisation des programmes de sécurité. Le projet AppSec Pipeline offre des conseils pratiques sur la manière d'intégrer la sécurité dans le processus de développement logiciel sans sacrifier l'agilité.

L'impact et la reconnaissance de l'OWASP

L'influence de l'OWASP s'étend bien au-delà de la communauté de la cybersécurité. Ses ressources sont référencées par un large éventail d'organisations, dont MITRE, la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) et la Commission fédérale du commerce des États-Unis (FTC). Le dévouement de l'organisation à l'ouverture et au développement communautaire lui a valu de nombreuses récompenses, dont le prix 2014 Haymarket Media Group SC Magazine Editor's Choice.

L'une des principales raisons du succès de l'OWASP est son engagement à rester indépendant des pressions commerciales. L'OWASP n'est affilié à aucune entreprise technologique, ce qui lui permet de fournir des informations impartiales, pratiques et rentables sur la sécurité des applications. Cette indépendance a été la pierre angulaire de la capacité de l'OWASP à produire des ressources de haute qualité et fiables qui profitent à l'ensemble de la communauté de la cybersécurité.

Conclusion

L'OWASP s'est imposé comme une pierre angulaire du paysage de la cybersécurité, offrant une multitude de ressources pour aider les organisations et les particuliers à sécuriser leurs applications web et leurs API. Du Top 10 de l'OWASP aux projets spécialisés tels que SAMM et ZAP, l'OWASP fournit des outils, des directives et des connaissances qui sont essentiels pour toute personne impliquée dans la sécurité des applications web.

Alors que les cybermenaces continuent d'évoluer, on ne saurait trop insister sur l'importance d'organisations comme l'OWASP. En encourageant une communauté mondiale de professionnels de la sécurité, de développeurs et de chercheurs, l'OWASP contribue à la construction d'un monde numérique plus sûr. Que vous soyez novice en matière de cybersécurité ou un professionnel chevronné, les ressources ouvertes et accessibles de l'OWASP sont des outils inestimables dans la lutte permanente contre les cybermenaces.

À propos : Le blog d'AlgoSecure est un espace sur lequel notre équipe toute entière peut s'exprimer. Notre personnel marketing et commercial vous donne des informations sur la vie et l'évolution de notre société spécialisée en sécurité sur Lyon. Nos consultants techniques, entre deux tests d'intrusion ou analyses de risque, vous donnent leur avis ainsi que des détails techniques sur l'exploitation d'une faille de sécurité informatique. Ils vous expliqueront également comment sécuriser votre système d'informations ou vos usages informatiques particuliers, avec autant de méthodologie et de pédagogie que possible. Vous souhaitez retrouver sur ce blog des informations spécifiques sur certains sujets techniques ? N'hésitez pas à nous en faire part via notre formulaire de contact, nous lirons vos idées avec attention. Laissez-vous guider par nos rédacteurs : Alexandre, Amine, Anas, Arnaud, Benjamin, Damien, Enzo, Eugénie, Fabien, Françoise, Gilles, Henri, Jean-Charles, Jean-Philippe, Jonathan, Joël, Joëlie, Julien, Jéromine, Lucas, Ludovic, Lyse, Nancy, Natacha, Nicolas, Pierre, PierreG, Quentin, Sébastien, Tristan, Yann, et bonne visite !